使用被盗或泄露的凭据仍然是最常见的数据泄露原因。因为攻击者正在使用凭据或密码来危害组织的网络,所以他们可以绕过传统的安全措施,将对手拒之门外。

当攻击者进入网络时,他们可以横向移动并访问敏感数据,这对组织来说可能会非常昂贵。事实上,据估计, 2022 年因凭证被盗或泄露而造成的违规行为平均花费 450 万美元。

当由现有用户、角色或计算机凭据执行时,很难检测到网络中的恶意活动。因此,这些类型的违规行为平均需要最长的时间来识别: 243 天,平均需要 84 天来控制。

公司可能会利用用户行为分析( UBA )来根据一组定义的风险检测异常行为。使用 UBA ,为每个用户或设备创建一个基线,通过与过去的操作进行比较,可以检测到与正常行为的偏差。 UBA 根据已知的过去行为寻找可能指示异常行为的模式。

现代企业产生的数据量不断增加。服务器日志、应用程序日志、云日志、传感器遥测、网络和磁盘信息现在比传统安全信息和事件管理( SIEM )系统可以存储的信息大几个数量级。安全运营团队只能检查该数据的一小部分。

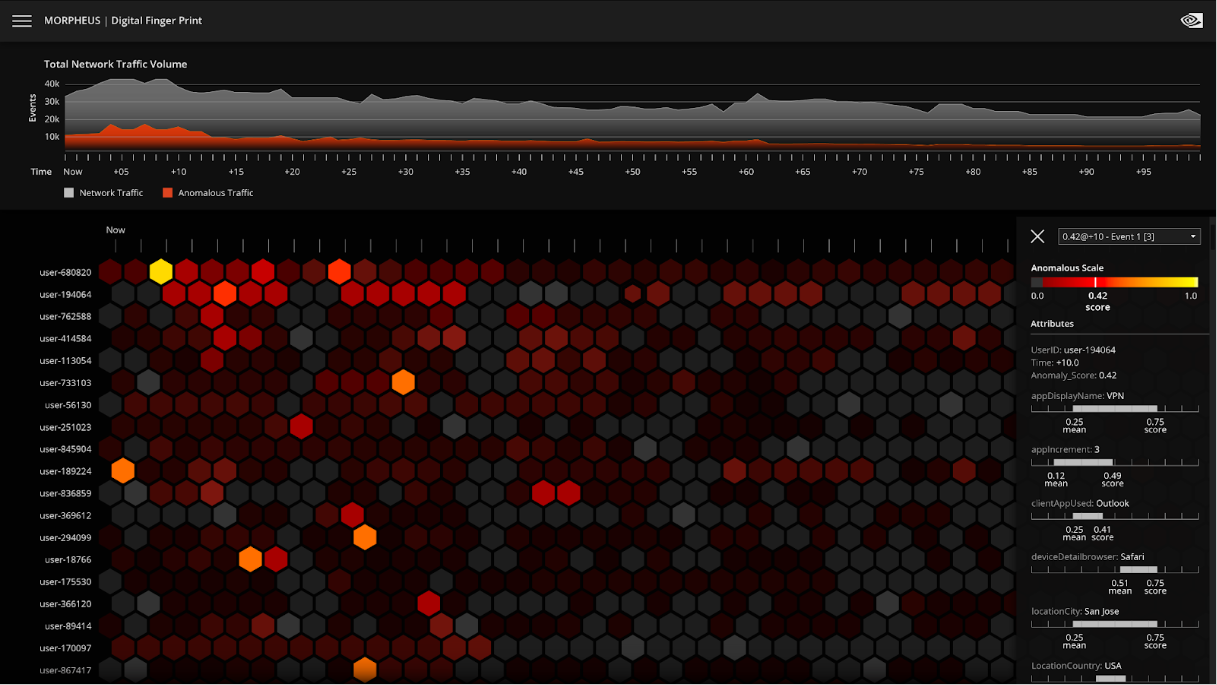

什么是数字指纹?

由于企业生成的数据超过了他们能够收集和分析的数据量,因此流入的绝大多数数据都未被利用。如果不利用这些数据,企业就无法构建健壮而丰富的模型来检测环境中的偏差。无法检查这些数据会导致未被发现的安全漏洞、较长的补救时间,并最终导致公司面临巨大的财务问题。

但是,如果您可以在企业的每一个用户、每台机器上分析 100% 的数据,会怎么样?根据角色不同,人们有着独特的特点和与网络互动的不同方式。我们称之为 digital fingerprinting ,了解网络上每个用户和设备的日常和即时交互。组织内的每个用户帐户都有唯一的数字指纹。

数字指纹的价值

UBA 寻找与不良行为相关的模式,并侧重于基于阈值的警报。数字指纹是不同的,因为它可以识别 anti-patterns, 或当事物偏离正常模式时。例如,当用户帐户开始执行非典型但允许的操作时,传统的安全方法可能不会触发警报。

要检测这些反模式,必须为每个用户建立一个模型,以测量偏差。 UBA 是一条捷径,因为它试图预测不良行为的指标。有了数字指纹,就有了单独的模型来衡量。

要最大限度地发挥数字指纹的价值,需要粒度和使用大规模无监督学习部署数千个模型的能力。

这可以通过 NVIDIA Morpheus 实现,这是一个 GPU 加速的 AI 网络安全框架,使开发人员能够构建优化的 AI 管道,用于过滤、处理和分类大量实时数据。 Morpheus 包括一个预构建的端到端数字指纹工作流,可以实现 100% 的数据可见性。

一个典型的用户在工作时可能会与 100 个或更多的应用程序交互。这些应用程序之间的集成意味着这 100 个应用程序之间可能有成千上万的互连和权限共享。如果您有 10000 个用户,那么最初需要 10000 个型号。

使用 Morpheus 数字指纹预处理工作流,可以处理大量数据,管理数十万甚至数百万模型。实施用于网络安全的数字指纹工作流程,使组织能够分析网络上的所有数据,因为人工智能执行大规模数据过滤和减少,以实时检测威胁。可以为安全分析师快速识别关键行为异常,以便他们能够更快地识别威胁并对其作出反应。

视频 1.企业级网络安全更快地查明威胁

通过 NVIDIA LaunchPad 上的免费动手实验室体验 NVIDIA 数字指纹预建模型。