ワイヤレス テクノロジが世界中で急速に進化を遂げる中、5G ネットワークも着実に拡大を続けています。ワイヤレス RAN の展開には、最近まで従来の RAN ベンダーが提供するクローズドな仕様のアプライアンス ソリューションが使用されていましたが、こうしたクローズドなアプローチは大規模展開には向かないものでした。また、インフラも十分に活用できないため、RAN の TCO の最適化の妨げとなり、欠点の多いアプローチであると言えます。

こうしたクローズドなソリューションは拡張性に欠け、5G 時代には適していないと考えられるようになりました。

その結果、通信事業者各社は連携して、オープンで標準的なインターフェイスを備えるクラウドネイティブな仮想化 RAN ソリューションを商用オフザシェルフ (Commercial-Off-The-Shelf, COTS) のハードウェア プラットフォーム上で構築することにしました。このアプローチなら、エコシステムを拡大し、仮想化とクラウドネイティブの特長を活かした汎用サーバー プラットフォームを基盤とする柔軟なソリューションを構築することができます。

またこのアプローチには、コスト削減、エコシステムとベンダーの選択肢の拡大、イノベーション サイクルの短縮、拡張性といった、いくつもの利点があります。1 つ心配な点は、オープン RAN アーキテクチャは攻撃面が広くなりやすく、セキュリティ上の新たなリスクを招く可能性があるところです。

アクセラレーテッド コンピューティング プラットフォーム テクノロジを牽引する NVIDIA は、標準化団体 (3GPP、O-RAN Alliance)、パートナー、顧客企業と緊密に連携し、vRAN プラットフォーム向けに堅牢なセキュリティ機能を定義し提供してきました。

私たちのビジョンは、クラウド、AI、5G を組み合わせた次世代のアプリケーションを実現するべく迅速にイノベーションを推し進めることです。こうしたイノベーションの基盤となるプラットフォームが本質的に最大限のセキュリティ原則を念頭において構築することができるよう、今後も取り組みを続けてまいります。

オープン RAN アーキテクチャのセキュリティ上の課題を克服

オープン RAN アーキテクチャでは、新しい標準インターフェイスの導入に加え、ハードウェアとソフトウェアの関係が切り離されるため、脅威の攻撃対象となり得る RAN システム上の領域が広がります。これにより、たとえば次のような懸念があります。

- Open Fronthaul (OFH)、A1、E2 といった、ディスアグリゲートされた RAN のための新しいオープン インターフェイス

- ほぼリアルタイムの RIC およびベンダー提供の xApp により、RAN システムが悪用される可能性がある

- ハードウェアとソフトウェアを切り離すことで、トラスト チェーンに対する脅威が増大する

- OFH 管理プレーン、O1、O2 といった管理インターフェイスにより、新たな脆弱性が生じる可能性がある

OFH インターフェイス上での高速な暗号化といったセキュリティ機能の実装にあたっては、RAN に関するレイテンシへの厳格な要件を考慮することが必要になります。オープンソース ソフトウェアの信頼性が向上すれば、オープンソース コミュニティにおけるセキュアな開発基準に対するオープン RAN の準拠性も高まります。また、IoT デバイス数の飛躍的な増加により、侵害されたデバイスから攻撃を受ける可能性も高まっているため、すべての RAN 環境で対策を講じる必要があります。

CSRIC 委員会

米国連邦通信委員会 (FCC) は、米国の通信システムのセキュリティ、信頼性、耐障害性を促進するために、通信セキュリティ信頼性相互運用性委員会 (Communications Security, Reliability and Interoperability Council)、通称「CSRIC VIII」を立ち上げました。

この委員会では、セキュアなオープン RAN テクノロジの開発に伴う課題に関して詳細なレポートを公開すると共に、そうした課題を克服する方法について一連の推奨事項を発表しています。このレポートでは、オープン RAN の業界に対し、O-RAN Alliance の Working Group 11 (WG11) によって標準化されたセキュリティ要件の採用を勧めています。次の項で、こうした推奨事項と要件について詳しく説明します。

アーキテクチャに関する CSRIC の推奨事項

FCC CSRIC VIII のレポートには、オープン RAN 業界向けに、アーキテクチャのセキュリティに主眼をおいた以下のような推奨事項が記載されています。

- オープン RAN のワークロード (ネットワークの機能やアプリケーションなど) に本番用ソフトウェアのデジタル署名を適用すること

- イーサネットベースのフロントホール ネットワークをセグメント化し、フロントホール トラフィックを他のトラフィック フローから分離すること

- フロントホール ネットワークに接続されたネットワーク機器の認証にポートベースの認証を使用すること

- 米国の本番用ネットワークに、イーサネットベースのフロントホールを使用する無線装置 (RU) を導入する場合は、相互認証をサポートするセキュアなプロトコルを使用すること

- ハイブリッド モードで展開されたフロントホール ネットワークに接続するすべてのネットワーク機器に、IEEE 802.1X ポートベース ネットワーク アクセス制御を実装すること

- オープン RAN は、ゼロ トラスト アーキテクチャ (ZTA) の原則に基づいて実装すること

- オープン RAN ソフトウェアは、セキュアなサーバー ハードウェアに導入すること。このオープン RAN ソフトウェアで使用される認証情報とキーは、暗号化してセキュアに保管すること

- 敵対的機械学習 (Adversarial Machine Learning, AML) による攻撃を防ぐため、オープン RAN アーキテクチャに防御策を実装すること。業界関係者は O-RAN Alliance に加盟し、AML 攻撃を軽減するためのセキュリティ仕様に準拠すること

- 移動体通信事業者 (MNO) はハードウェアの信頼のルート (hardware Root of Trust, RoT) に基づくセキュア ブートを使用し、認証情報をセキュアに (ハードウェア セキュリティ モジュール (HSM) 内などで) 保管すると共に、ソフトウェア署名を使用してエンドツーエンドの信頼チェーンを確立すること

O-RAN の WG11 が堅牢なセキュリティの要件を定義

O-RAN Alliance の Security Working Group (WG11) は、O-RAN アーキテクチャ全体のセキュリティ ガイドライン作成を担当する部会です。WG11 のセキュリティ分析およびセキュリティ仕様は、O-RAN の他の部会と緊密に調整を図り、さまざまな規制当局や規格開発団体と連携して作成されています。これは、先ほど紹介した FCC CSRIC VIII によって発行された、セキュリティに関する推奨事項を補完するものです。

O-RAN の WG11 仕様によると、オープン RAN システムの基礎となるセキュリティ原則 (Security Principles, SP) は 16 の原則で構成されます (表 1)。

| セキュリティ原則 | 要件 | O-RAN WG11 仕様をサポートする NVIDIA の機能 |

| 1. SP-AUTH: 相互認証 | 偽の基地局および未承認のユーザーやアプリケーションを検出 | アクセス リストおよびアクセス制御リスト (ACL) ベースのフィルタリングと、ポートごとの認証をサポート |

| 2. SP-ACC: アクセス制御 | あらゆる場所で常時、未承認のアクセスを禁止 | アクセス リストと ACL ベースのフィルタリングをサポート |

| 3. SP-CRYPTO: セキュアな暗号化、キー管理、PKI (公開キー基盤) | · 高度な暗号化スキームとプロトコル · セキュアなキー管理と PKI | IPsec/TLS および暗号化プロトコルによるセキュアなハンドシェイクをサポート |

| 4. SP-TCOMM: 信頼できる情報伝達 | 転送中の整合性、機密性、可用性、信頼性、リプレイ保護 | タイムスタンプとカプセル化による転送中のデータの保護をサポート |

| 5. SP-SS: セキュアなストレージ | 保管中の整合性、機密性、可用性の保護 | 保管中のデータの暗号化とホストからの分離をサポート |

| 6. SP-SB: セキュア ブートと自動構成 | · セキュア ブート プロセス · 署名の検証 · 自動構成 | セキュア ブートと RoT による検証をサポート |

| 7. SP-UPDT: セキュアな更新 | ソフトウェアの更新または新しいソフトウェアの統合に関する、セキュアな更新管理プロセス | RoT およびローカルでセキュリティ保護された BMC をサポート |

| 8. SP-RECO: 回復性とバックアップ | 悪意ある攻撃 (サービス拒否 (DoS) など) を受けた際のリカバリとリセット | 信頼できるソースからのセキュア ブートと、DDoS を封じ込めるための分離をサポート |

| 9. SP-OPNS: オープンソース コンポーネント内のリスクに対するセキュリティ管理 | · ソフトウェア部品表 (SBOM) · セキュリティ分析 (監査、脆弱性スキャンなど) | パートナー エコシステムを通じてサポート |

| 10. SP-ASSU: セキュリティ保証 | · リスク アセスメント · セキュアなコード レビュー · 侵入テスト | パートナー エコシステムを通じてサポート |

| 11. SP-PRV: プライバシー | データ プライバシー、ID のプライバシー、エンド ユーザーの個人情報のプライバシー | 分離とタグ付けのほか、暗号化とカプセル化をサポート |

| 12. SP-SLC: 継続的なセキュリティ開発、テスト、ログ記録、監視、脆弱性への対処 | · 継続的インテグレーションと継続的デベロップメント (CI/CD) · ソフトウェアのセキュリティ監査 · セキュリティ イベントの記録とリアルタイムの分析 | パートナー エコシステムを通じてサポート |

| 13. SP-ISO: 堅牢な分離 | イントラドメイン ホストの分離 | ホストからの完全な分離をサポート |

| 14. SP-PHY: 物理セキュリティ | 以下に関する物理的にセキュアな環境: – 機密データのストレージ – 機密性の高い機能の実行 – ブート プロセスと更新プロセスの実行 | 耐久性を高めた強化バージョンあり |

| 15. SP-CLD: セキュアなクラウド コンピューティングと仮想化 | ハードウェアとファームウェアから、仮想化されたソフトウェアまで、エンドツーエンドの信頼できるスタックを整備 | パートナー エコシステムを通じてサポート |

| 16. SP-ROB: 堅牢性 | ソフトウェアとハードウェア リソースの堅牢性 | ソフトウェア開発、検証、QA、リリースの手順の一貫としてサポート |

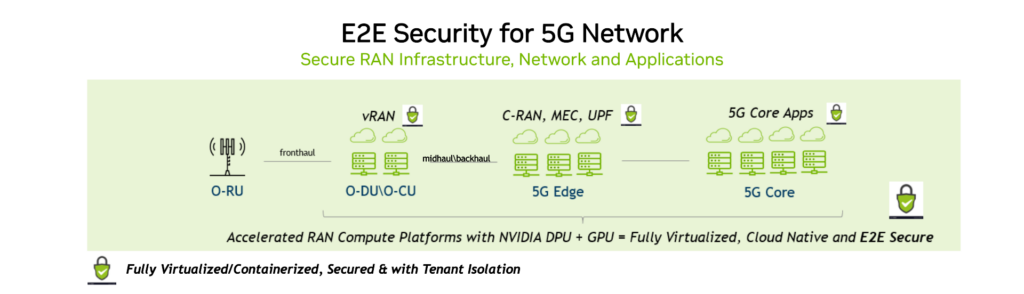

セキュリティを標準装備した NVIDIA のプラットフォーム

NVIDIA は重要な目標として、セキュリティのあらゆる側面においての堅牢なセキュリティ機能の提供を目指しています。

- プラットフォーム上で実行中のデータに対するゼロ トラストのプラットフォーム セキュリティ

- 無線インターフェイス、フロントホール、バックホールのすべてにわたる転送中のデータを保護するネットワーク セキュリティ

- プラットフォーム上に格納されたデータのストレージ セキュリティと、すべての管理インターフェイスの保護

| フロントホール | gNB (DU/CU)、CRAN | 転送 (ミッドホール/バックホール) | 5G エッジ/コア |

|

|

|

|

| 運用と保守 | |||

| Kubernetes のセキュリティ Kubernetes の API 認証 POD セキュリティ ロールベースのアクセス制御 (RBAC) すべてのソフトウェアの PKI は認証済み ゼロ トラスト アーキテクチャ (ZTA) | |||

| マルチテナント/AI | |||

| MIG (マルチインスタンス GPU): ワークロードの分離、レイテンシとパフォーマンスの保証 予測によるサービス保証: AI を使用して脅威の特定、キャプチャ、対策を実行 | |||

上記を実現するにあたり、NVIDIA は業界のセキュリティ ベスト プラクティスに従っています。NVIDIA ConnectX SmartNIC および NVIDIA BlueField データ プロセッシング ユニット (DPU) は、ファーエッジ、ニアエッジ、クラウド セキュリティを考慮して開発されています。これらの製品を使用することで、エッジ、クラウド プロバイダー、セキュリティ ベンダーが求めるすべての要件に対応し、NVIDIA のプラットフォームの機能を基盤とした最適なソリューションを構築できます。

ConnectX SmartNIC はオフロード エンジンを搭載し、MACsec、IPsec (および暗号化ベースの他のソリューション)、TLS、ルールベースのフィルタリング、正確なタイムスタンプのすべてをライン レートの処理速度でサポートします。

また、前述の DPU を使用することでさらに機能が強化され、プラットフォームの完全な分離 (サーバー内サーバー) が実現されます。具体的な機能は次のとおりです。

- セキュア BMC

- セキュア ブート

- RoT

- ディープ パケット インスペクション (DPI)

- カスタム暗号化処理およびデータ プレーンのパイプライン処理を実行するための追加のエンジン

これらの機能を活用することによって、適切に暗号化とセキュリティ保護が設定され、ホストから完全に分離されたネットワークを展開することができます。この DPU は、セキュアなクラウド RAN アーキテクチャの構築を可能にするだけでなく、GPU への直接接続の機能も備えているため、ホストを介在させることなくスクリーニング済みのパケットを提供します。

NVIDIA のハードウェアおよびソフトウェア プラットフォームには、O-RAN WG11 の要件が組み込まれており、Bluefield DPU と NVIDIA A100 GPU で構成されるコンバージド アクセラレータ上で NVIDIA Aerial 5G vRAN を実行することが可能です。NVIDIA Aerial は、RAN のレイヤー 1 で完全なインラインのオフロード処理を実行できるソフトウェアであり、既にお伝えしたような主要なセキュリティ機能を備えています。

まとめ

NVIDIA はセキュリティを第一に考え、オープンかつ標準ベースのアーキテクチャを備えたまったく新しい仮想化 RAN を実現します。また、5G 転送ネットワーク、5G コア、オーケストレーション レイヤーおよび管理レイヤー、エッジ AI アプリケーションのための主要なセキュリティ機能もサポートしています。

オープン RAN や vRAN の導入にあたり 5G セキュリティを検討される場合は、当社のエキスパートに NVIDIA のアーキテクチャの使用についてご相談ください。

詳細については、以下の参考資料もご参照ください。

- ESF のメンバー、NSA、CISA が、5G ネットワークのスライシングに関する脅威の評価とベスト プラクティスを公開

- オープン RAN のセキュリティに関する考慮事項 (PDF)

- オープン RAN のセキュリティ: 課題とビジネス チャンス (ホワイトペーパー)

- AI に関する統一ルールの策定に伴う規制の提案

その他の関連情報

- GTC セッション: 富士通と NTT ドコモの OREX が切り拓く AI 対応 5G OpenRAN への道 (2023 年春)

- GTC セッション: AI/クラウド時代のネットワーク セキュリティの変貌 (2023 年春)

- GTC セッション: 6G への架け橋 – Aerial Research とイノベーション プラットフォーム (2023 年春)

- SDK: Aerial 開発者キット SDK

- ウェビナー: Aerial SDK で 5G vRAN の力を解き放つ

- ウェビナー: 5G ネットワークのエッジで AI をマネタイズ